오늘은 간단히 보안에 대한 내용을 소개할까 합니다.

Nutanix는 다양한 보안 기능을 제공하고 있습니다. Flow나 Data-at-Rest 암호화 등의 기능은 물론 시스템 레벨의 보안 기능도 제공을 하고 있죠. 그중에 하나가 바로 "보안 기술 구현 가이드(STIG-Security Technical Implementation Guide)"에 기반한 SCMA입니다.

SCMA(Security Configuration Management Automation)를 간단히 설명하자면 "보안 구성 관리의 자동화"입니다. 흐음... 그냥 변역을 해버렸군요. 예를들어 침입자가 CVM의 특정 화일을 편집했다고 하죠. SCMA이 정기적으로 실행되어 STIG에 어긋났을 경우 자동적으로 수정을 해주는 기능입니다. 이 SCMA는 디폴트 유효화되어있으며 하루에 한 번씩 실행이 됩니다.

그렇다면 동작을 보도록 하죠.

먼저 아래의 명령어로 CVM의 보안 설정값을 확인합니다.

ncli cluster get-cvm-security-config

디폴트의 SCMA 기능이외에 화일 변조 점검이나 패스워드의 복잡성, 미국 국방부(DoD)의 보안 지침에 대해 동의를 하도록 하는 배너 표시 등 추가로 기능을 유효화할 수 있습니다. 또한 디폴트로 매일 실행되도록 스케쥴링되어있는 것ㄷ 확인을 할 수 있죠.

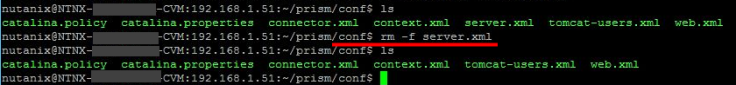

그렇다면 실제로 화일을 하나 삭제해 보겠습니다.

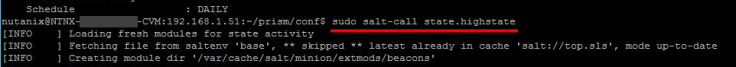

앗... 잠깐만요... 화일을 삭제하기 전에 SCMA을 실행하여 삭제할 화일의 상태를 확인해야겠네요.

sudo salt-call state.highstate

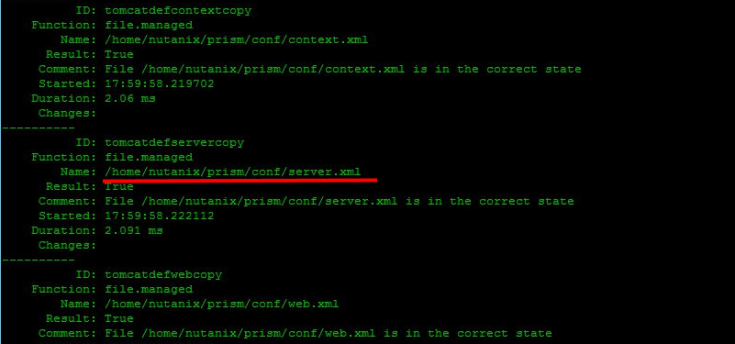

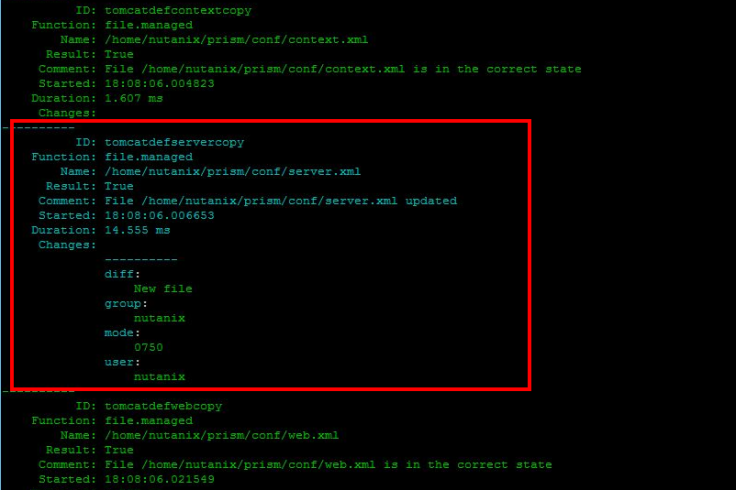

실행 결과의 일부입니다. 이번에는 server.xml 화일을 삭제할 예정입니다.

server.xml을 삭제했습니다. 삭제후 다시금 SCMA을 실행합니다.

sudo salt-call state.highstate

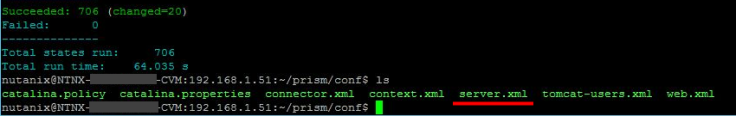

실행후 결과를 확인해보면 server.xml 화일이 new file로 업데이트된 것을 알 수 있습니다.

실행후 결과를 확인해보면 server.xml 화일이 new file로 업데이트된 것을 알 수 있습니다.

실제로 디렉토리에 이동해보면 화일이 복구된 것을 확인할 수 있습니다. ;)

간단하지만 강력한 자기 수정 능력을 갖고 있는 SCMA 라면 Linux면서도 보안 설정이 맘대로 되지않아 불안해하는 고객을 어느정도 안심시킬 수 있지 않을까 싶네요.

참고로 STIG는 각 벤더의 솔루션별로 제공되기도 하기 때문에 하이퍼바이저로 AHV 이외를 사용하고 있을 경우는 별도로 하이퍼버이저의 STIG도 참고를 하시는 것이 좋을 듯 합니다.

'virtualization > nutanix' 카테고리의 다른 글

| [Nutanix] NCC 결과의 차이에 대해서 (2) | 2019.05.24 |

|---|---|

| [Nutanix] .NEXT Conference 2019 발표 내용 일부 소개 (0) | 2019.05.12 |

| [Nutanix] System Partitions Space Usage High (2) | 2019.03.07 |

| [Nutanix] Nutanix Technology Champions 2019 (0) | 2018.12.27 |

| [Nutanix] NTC 2019 응모 개시 (0) | 2018.10.14 |

| [Nutanix] NCP 시험 후기 (0) | 2018.10.08 |

| [Nutanix] AOS 5.9 릴리스 (0) | 2018.10.07 |

| [Nutanix] 일부 서비스 명칭을 변경 (0) | 2018.09.08 |